NIS2 – Fluch oder Segen?

Die NIS2-Richtlinie bringt nicht nur Pflichten, sondern stärkt die Sicherheit – das ist in der heutigen Zeit wichtiger denn je! Sie sind unsicher, was Sie im Detail noch zu erledigen haben? Wir von S-CON unterstützen Sie dabei, alle Anforderungen bis Oktober 2024 umzusetzen. Eins sei vorweg erwähnt, wenn Sie bereits ein funktionierendes ISMS implementiert haben, erfüllen Sie bereits 80 Prozent der NIS2-Anforderungen. Sponsored Post von S-CON GmbH & Co. KG

Worauf zielt die Richtlinie ab?

Die NIS2-Richtlinie (Network and Information Systems Directive) der EU zielt darauf ab, die Cybersicherheit und Resilienz kritischer Infrastrukturen zu verbessern. Sie erweitert den Anwendungsbereich der ursprünglichen NIS-Richtlinie und verpflichtet mehr Unternehmen und Sektoren, strenge Sicherheitsanforderungen zu erfüllen und Vorfälle zu melden. Ziel ist es, die Abwehrbereitschaft von Cyberangriffe zu erhöhen und die Zusammenarbeit zwischen den EU-Mitgliedstaaten zu stärken.

Was ist zu tun?

Für Sie stellt sich nicht die Frage, ob NIS2 für Sie Anwendung findet, sondern wie es gelingt, rechtzeitig die erforderlichen Maßnahmen in die Wege zu leiten, um der Richtlinie gerecht zu werden und Ihr Unternehmen abzusichern. Sicherlich haben Sie dabei Folgendes im Fokus:

- Implementierung strengerer Sicherheitsmaßnahmen: Schützen Sie Ihre Netzwerke und Informationssysteme effektiv vor Cyberbedrohungen.

- Einführung von Meldepflichten: Reagieren Sie schnell und effizient auf Sicherheitsvorfälle durch eine zeitnahe Berichterstattung.

- Sicherstellung der Compliance: Vermeiden Sie harte Strafen und Sanktionen durch die Einhaltung der neuen Regularien.

- Stärkung der Unternehmensverantwortung: Ihre Führungskräfte spielen eine Schlüsselrolle bei der Umsetzung und Überwachung der Sicherheitsmaßnahmen.

Wie kann sich Ihr Weg zur Cybersicherheit gestalten?

Die Erfüllung der NIS2-Anforderungen bleibt Ihr stetiger Begleiter. Finden Sie mit uns über ein Audit heraus, wo Sie aktuell stehen und was es nur noch braucht, um die NIS2 zu erfüllen.

Analyse: Zuverlässige Begleitung durch unsere Expert:innen

Wir sichten mit Ihnen die Prozesslage Ihres Unternehmens im Hinblick auf die NIS2-Richtlinie. Typischerweise führen wir über ein Audit die Bestandsaufnahme durch. Wo finden sich kritische Systeme und Prozesse, die unter die NIS2 fallen. Was sind bestehende Maßnahmen zur Erkennung, Abwehr und zur ordnungsgemäßen Meldung von Cybervorfällen. Wir sichten Ihre Notfall- und Wiederherstellungspläne.

Ein wesentlicher Bestandteil der Analyse ist die Bewertung der Compliance-Struktur, einschließlich der Governance- und Risikomanagement-Prozesse. Wir überprüfen mit Ihnen, ob Verantwortlichkeiten klar definiert und dokumentiert sind und ob regelmäßige Schulungen und Sensibilisierungsmaßnahmen für Mitarbeiter:innen durchgeführt werden.

Es wird überprüft, wie Sie eine Risikoanalyse durchführen, um potenzielle Schwachstellen und Bedrohungen zu identifizieren. Dies beinhaltet die Bewertung externer und interner Risiken, die Überprüfung der Sicherheitsrichtlinien und -verfahren sowie die Durchführung von IT-Penetrationstests und Sicherheitsaudits.

Abschließend ziehen wir ein Fazit und erstellen einen detaillierten Bericht mit Empfehlungen zur Schließung identifizierter Lücken und zur Optimierung der Sicherheitsmaßnahmen, wobei wir Sie gerne im Weiteren unterstützen. Dazu gehören technische Verbesserungen, organisatorische Änderungen und Schulungsmaßnahmen, um die Anforderungen der NIS2-Richtlinie vollständig zu erfüllen und die Cybersicherheit Ihres Unternehmens nachhaltig zu stärken.

Konzipieren: Gemeinsames Handlungsspektrum und Maßnahmenpakete

Nach der ersten Analyse können wir gemeinsam das weitere Vorgehen gestalten. Zusammen modellieren wir Arbeits- und Maßnahmenpakete, die Ihnen zielgerichtet und pragmatisch weiterhelfen.

Was ist Ihr To-Do und wo können wir Sie entlasten. Dabei stellen wir stets die Frage: Was hilft Ihnen wirklich weiter? Was haben Sie bereits? Wir beraten gerne zu Prozessen, die in Ihrem Beherrschungsspektrum liegen und definieren, wo und wie sich unsere Unterstützung gestalten kann:

- Coaching von Führungskräften

- Bereitstellung von E-Learning-Schulungen, um alle Mitarbeiter:innen zu sensibilisieren

- Durchführung von IT-Penetrationstest und dauerhaftem IT-Sicherheitsmonitoring

- Durchführung von Phising-Simulationen

- Stellung des Informationssicherheitsbeauftragten

- Erstellung und Entwicklung von schriftlichen Richtlinien, Prozessen und Dokumentationen

- Durchführung eines Sanktionslistenscreenings mit unserer Software

- Aufbau eines Business Continuity Managements und von IT-Notfallkonzepten

Die Dienstleistungen können in unterschiedlichsten Paketen geschnürt werden und sind unabhängig davon, in welcher Phase der Umsetzung der Richtlinie Sie sich oder Ihres ISMS befinden. Wir gestalten dies sinnvoll und individuell mit Ihnen gemeinsam, ohne zu vergolden!

Strategisch ausrichten: Kontinuität stärkt die Sicherheit

Gerne entwickeln wir mit Ihnen die strategische Ausrichtung, wie Sie Kontinuität in Ihre Prozesse und Maßnahmen bringen und dabei stets Aktualität und etwaige Änderungen in der Zukunft im Blick haben, ohne sich zu überfrachten. Wir wollen mit Ihnen gemeinsam Ihre Cybersichert langfristig stärken. Dabei gibt es einige Aspekte, die im Wesentlichen zur routinierten Umsetzung beitragen:

- Kontinuierliches Monitoring und Reporting

- Regelmäßige Audits und IT-Penetrationstests

- Risikomanagement und Incident Response

- Technologische Updates und Patch-Management

- Management-Engagement und Governance

Partnerschaftliches Miteinander

Wir bewegen uns als Beratungsunternehmen seit langem in der Welt der Ver- und Entsorgung und verfügen dadurch über umfangreiche Kenntnisse Ihrer Branche. Daher können wir uns gezielt und schnell auch auf Ihre Herausforderungen einstellen. Unser Portfolio richten wir stets an den Bedürfnissen der Branche aus und berichten gerne von unseren Referenzen.

Für uns sprechen unsere Zuverlässigkeit, pragmatische und effiziente Herangehens- und Arbeitsweise, unsere ausgeprägte Lösungsorientierung und unser Team von 25 Expert:innen. Mit diesem Ansatz konnten wir uns im Laufe unserer mehr als 20-jährigen Erfahrung ein hervorragendes Netzwerk aufbauen sowie namenhafte Expertisen gewinnen. Wir freuen uns auf Ihre Kontaktaufnahme.

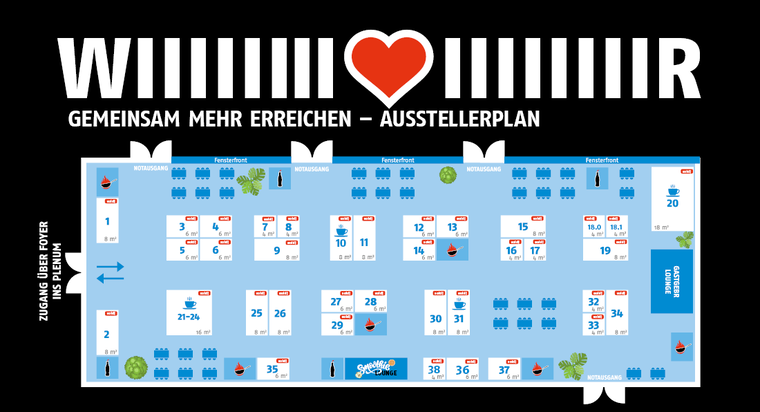

Am 3. und 4. September sind wir Teil des VKU-Stadtwerkekongress 2024 in Hannover und freuen uns über Ihren Besuch – an Stand 21-24!

Vereinbaren Sie gern vorab ein Treffen mit Timo Bittner: timo.bittner@s-con.de oder unter +49 172 2194359.

Sie haben noch Fragen?

LinkedIn

Vernetzen Sie sich mit Dr. Timo Bittner

Profil auf KommunalDigital

S-CON GmbH & Co. KG

Website

s-con.de

Noch mehr? Folgen Sie uns in den sozialen Netzwerken!

LinkedIn VKU KommunalDigital

LinkedIn VKU KommunalDigital

YouTube VKU KommunalDigital

YouTube VKU KommunalDigital

Teaserbild Mediathek © S-CON GmbH & Co. KG

Bild im Beitrag © S-CON GmbH & Co. KG

Foto Dr. jur. Timo Bittner © Boris Bounine